某医院是大型综合三级甲等公立医院,近年来医院开展了网上预约挂号、互联网医院、远程会诊等新兴业务,这对现有网络安全架构带来了新的挑战;同时等保2.0的实施,对网络安全合规建设也带来了新的技术及管理方面的要求。

建设目标

1) 满足等保2.0的测评要求;

2) 对现有安全设备进行扩容和优化,满足医院业务的开展需求;

3) 对现有安全架构需要优化:现有安全技术架构采用被动式“木桶”模式,无法针对勒索病毒、未知威胁、高级APT攻击等安全威胁做到有效把控,采购了一堆安全设备,却无法保障安全事前规避;

4) 落实安全技术与管理制度:医院目前有网络安全管理制度和机房安全管理制度,但因为缺乏必要的技术检测手段,无法使管理制度真正的落实下去,加上没有相应的检测、预警、分析、溯源、定位等大数据安全的技术手段,导致制度只能依靠员工的主观意识来执行,大大降低了安全制度的作用;

5)在面对安全攻击时,具备专业的安全快速响应支持。

实施方案

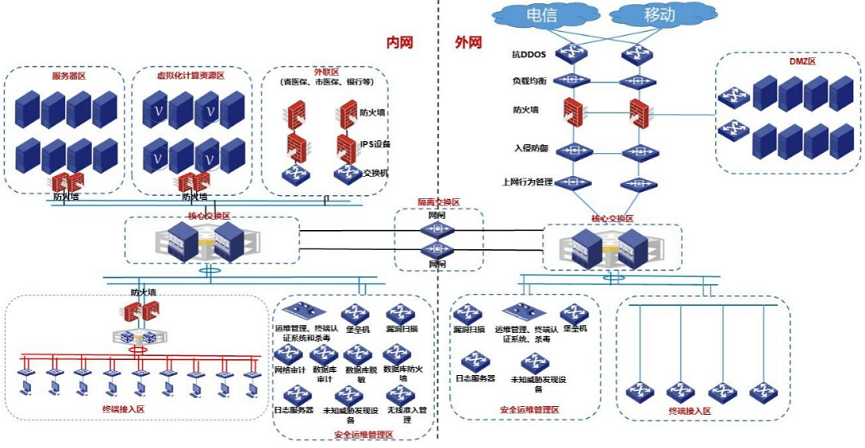

1) 内外网物理隔离:将医院的网络按照业务类型划分为内网及外网,内网和外网物理隔离,中间通过网闸进行信息交换。

2) 分区架构设计:内、外网采用分区架构设计,内网分为:核心交换区、终端接入区、安全运维管理区、服务器区、虚拟化计算资源区、外联区;外网分为:核心交换区、终端接入区、安全运维管理区、DMZ区、外网出口区。区域之间通过防火墙进行业务访问的安全隔离。

3) 设备更新换代及补充:更新替换现有的性能不足的安全设备,按照等保2.0的要求补充相关设备。

4) 自适应安全框架完善和优化网络架构设计落地:在内外网各部署一套专业的安全厂商专业的APT检测设备,提升对新型网络攻击行为的发现、分析、追溯的能力,APT攻击检测设备旁路部署在核心交换机上,对医院网络中的流量进行全量检测和记录,所有网络行为都将以标准化的格式保存于数据平台,云端威胁情报和本地文件威胁鉴定器分析结果与本地分析平台进行对接,为医院提供基于情报和文件检测的威胁发现与溯源的能力;同时APT检测设备可以和边界防火墙及终端杀毒软件进行联动,自动下发安全策略,提供动态的安全防护能力。

5) 安全设备部署情况:在内网的安全运维管理区部署终端认证系统和杀毒、堡垒机、漏洞扫描、网络审计、数据库审计、日志服务器、未知威胁发现设备、无线准入设备;在内网的外联区,通过部署防火墙及IPS设备,统一对省市医保、银行等外联业务进行防护;在外网的安全运维管理区部署漏洞扫描、运维管理及终端认证系统和杀毒、堡垒机、日志服务器、未知威胁发现设备;在外网的出口区部署抗DDOS、负载均衡、防火墙、入侵防御、上网行为管理设备。

6) 互联网医院业务安全防护:将互联网医院业务部署在外网的DMZ区域的私有云环境上,在虚拟机上部署虚拟化安全防护系统。

7) 提供1名安全服务工程师驻场:结合专业的安全厂商后端安全专家技术支撑以及全网部署的专业的安全厂商安全设备,为医院提供:渗透测试服务、全流量威胁分析服务、安全事件应急响应和技术支持等服务。

8) 安全培训:为医院的安全工程师提供安全意识培训、基础知识培训、安全攻防对抗培训,提升医院运维人员的安全技术能力;

9) 安全保障制度:协助医院完善应急响应机制、流程,以及针对重要时刻的保障制度。

案例总结

1) 等保合规:满足等保2.0的评级要求;

2) 网络架构更趋合理:通过改造后,基于自适应网络安全架构更加符合新业务的开展需求,以及应对复杂多变的安全威胁防护需求;

3) 医院安全能力提供:通过系统的,成体系的安全培训,逐步提升医院运维人员的安全技术及攻防能力;

4) 积极防御体系的成型:将安全管理体系、安全设备和工具、原厂商驻场人员及医院的安全技术人员有效融合,结合云端大数据资源及安全威胁情报,形成一套规范有序、高效运转、快速响应的安全运营体系,提升医院对未知威胁的感知及积极防御能力。

上一个解决方案

上一个解决方案 下一个解决方案

下一个解决方案 服务热线

服务热线 关注官方微信

关注官方微信